È fatto noto per l’Italia della proliferazione continua di attacchi informatici da parte di malintenzionati con il solo obiettivo di rubare i dati per poi rivenderli nel deep web, impossessarsi dei dati bancari per poi prosciugare il conto corrente del malcapitato. Questo avviene poco per volta per non creare sospetti. Sono specialisti anche nell’impossessarsi del proprio personal computer attraverso community virus, per poi chiedere un riscatto in bitcoin. Ed è proprio di quest’ultima casistica, cari amici lettori, che vi parlerò nell’articolo di oggi.

Da pochi giorni la tanto discussa app Immuni, sviluppata dall’azienda Bending Spoon su accordo con il commissario Arcuri, è in rete e disponibile per il download: su Apple Store e Google Play Store, pubblicata dal Ministero della Salute. E’ scaricabile anche dal sito della Federazione Ordine dei Farmacisti Italiani (FOFI).

Agid-Cert spiega come i pirati informatici hanno operato questa volta per infettare quante più persone possibili:

- Si riceve una mail fittizia dove si informa il/la destinatario/a di cliccare sul link, anch’esso fittizio, per scaricare la versione Windows dell’app Immuni;

- Il link conduce a una replica del sito della FOFI ma con la differenza che il dominio non è FOFI, come indicato sul sito ufficiale, bensì FOFL;

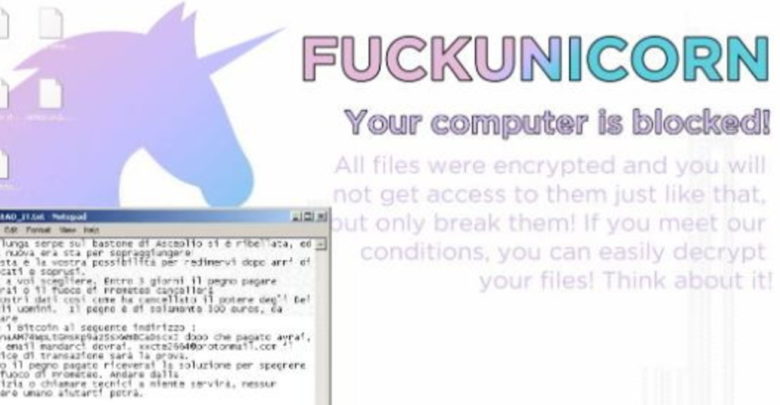

- Vi è presente un file eseguibile da scaricare col nome di exe. Una volta avviato, mostra una finta versione per il controllo del Covid-19;

- Il malware nascosto all’interno dell’eseguibile, nel mentre procede con la cifratura dei file presenti sul computer assegnando loro l’estensione “.fuckunicornhtrhrtjrjy”;

- Infine, come solito succedere, appare il messaggio di testo col riscatto d 300 euro in bitcoin e la richiesta di inviare l’avvenuto pagamento a una mail fornita. Sempre l’Agid-Cert informa di aver allertato già gli enti di competenza.

Successivamente alla segnalazione, gli esperti di cybersecurity hanno creato un sistema operativo virtuale e isolato, SandBox, dove hanno permesso al virus di infettare il sistema operativo per ricevere il messaggio di testo e la email dove segnalare l’avvenuto pagamento. Dopo varie analisi e un tracciamento della mail, gli esperti hanno dichiarato che la mail fornita non è valida e pertanto non è possibile riottenere il possesso dei propri file anche dopo l’avvenuto pagamento.

L’invito dalla Polizia Postale è di non scaricare file o cliccare link presenti all’interno di mail con domini particolari come nel caso di FuckUnicorn, ma di eliminare subito la mail e bloccare il mittente. L’app ufficiale deve ancora essere avviata in tutte le regioni ma è già disponibile nei principali App-store a cura del Ministero della Salute.

Dario Naghipour